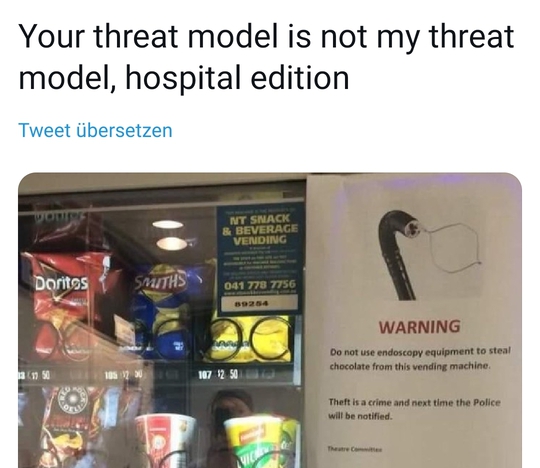

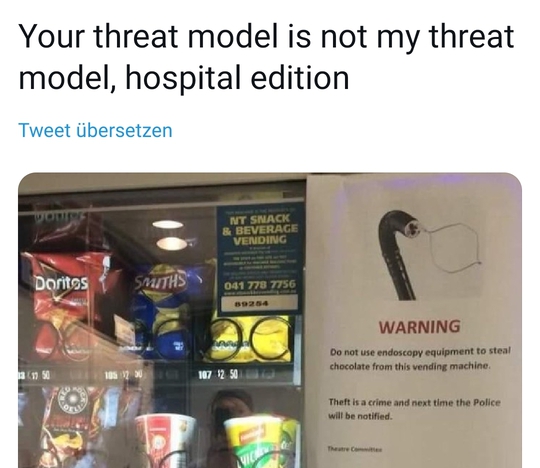

Für verschiedene Situationen gibt es verschiedene Threat Models (wikipedia),

wie in diesem tweet von

Nik gezeigt:

Die Gefahr, dass der Snack-Automat mit Endoskopie-Geräten attackiert wird, ist

wohl nur in einem Krankenhaus gegeben, nicht aber in einer Schule oder einem Büro.

Zuerst betrachten wir zwei Schritte aus der Definition von Threat Modeling der OWASP:

Assessment Scope

Assessment Scope - The first step is always to understand what’s on the line. Identifying tangible

assets, like databases of information or sensitive files is usually easy. Understanding the

capabilities provided by the application and valuing them is more difficult. Less concrete things, such

as reputation and goodwill are the most difficult to measure, but are often the most critical.

Ein Beispiel als Diagram:

Identify Threat Agents and Possible Attacks

Identify Threat Agents and Possible Attacks - A key part of the threat model is a characterization of

the different groups of people who might be able to attack your application. These groups should

include insiders and outsiders, performing both inadvertent mistakes and malicious attacks.

Hier kann man ein Attack Tree einsetzen: